Несвязанные пространства имен

Несвязанные пространства имен

В большинстве топологий домена основной DNS-суффикс компьютеров в домене совпадает с DNS-именем домена. На рисунке ниже показан обычный сценарий пространства имен, в котором совпадают основной DNS-суффикс, DNS-имя домена и NetBIOS-имя домена.

В некоторых случаях может потребоваться, чтобы эти пространства имен различались. Такие пространства имен называются несвязанными. Например, топология с несвязанным пространством имен может возникнуть в результате слияния или поглощения компаний. Кроме того, если управлением DNS в компании занимаются как администраторы Active Directory, так и администраторы сетей, может потребоваться топология с несвязанным пространством имен.

Несвязанное пространство имен возникает в случае, если основной DNS-суффикс компьютера не соответствует DNS-имени домена, в котором находится компьютер. Компьютер с несоответствующим основным DNS-суффиксом называется несвязанным. Кроме того, несвязанное пространство имен возникает в случае, если NetBIOS-имя домена контроллера домена не соответствует DNS-имени домена.

Exchange Server 2007 и несвязанные пространства имен

Exchange Server 2007 и несвязанные пространства имен

В Microsoft Exchange Server 2007 поддерживаются три сценария развертывания Exchange в домене с несвязанным пространством имен. Эти сценарии описаны ниже.

- Сценарий 1. Основной DNS-суффикс контроллера домена не совпадает с DNS-именем домена. Компьютеры, которые являются членами домена, могут быть связанными или несвязанными.

Сценарий 2. Рядовой компьютер в домене Active Directory является несвязанным, хотя домен не является таковым.

Сценарий 3. NetBIOS-имя домена контроллера домена не совпадает с соответствующим дочерним доменом DNS-имени домена.

Эти сценарии подробно описаны ниже.

Сценарий 1

В этом сценарии основной DNS-суффикс контроллера домена не совпадает с DNS-именем домена. Контроллер домена является несвязанным. Компьютеры, которые являются членами домена, включая серверы Exchange и клиентский компьютеры Microsoft Outlook, могут иметь основной DNS-суффикс, который соответствует либо основному DNS-суффиксу контроллера домена, либо DNS-имени домена.

Чтобы серверы Exchange 2007 могли получать доступ к несвязанным контроллерам домена, необходимо изменить атрибут msDS-AllowedDNSSuffixes Active Directory контейнера объекта домена. Необходимо добавить к атрибуту оба DNS-суффикса. Дополнительные сведения об изменении атрибута см. в разделе Основный DNS-суффикс компьютера не совпадает с полным доменным именем домена, в котором он расположен (на английском языке).

Кроме того, чтобы убедиться, что список поиска DNS-суффиксов содержит все пространства имен DNS, развернутые в организации, необходимо настроить список поиска для каждого несвязанного компьютера в домене. Список пространств имен должен включать не только основной DNS-суффикс контроллера домена и DNS-имя домена, но и дополнительные пространства имен других серверов, с которыми может взаимодействовать Exchange, таких как серверы наблюдения или серверы для приложений сторонних разработчиков. Для этого можно использовать групповую политику на уровне домена. Дополнительные сведения о групповой политике см. в следующих разделах:

Дополнительные сведения о настройке групповой политики списка поиска DNS-суффиксов см. в разделе Настройка списка поиска DNS-суффиксов для несвязанного пространства имен.

Сценарий 2

В этом сценарии основной DNS-суффикс рядового компьютера с Exchange 2007 не совпадает с DNS-именем домена, хотя основой DNS-суффикс контроллера домена совпадает с DNS-именем домена. В этом сценарии существует контроллер домена, который не является несвязанным, и рядовой компьютер, который является несвязанным. Рядовые компьютеры с Outlook могут иметь основной DNS-суффикс, который соответствует либо основному DNS-суффиксу несвязанного сервера Exchange, либо DNS-имени домена.

Чтобы несвязанные серверы Exchange 2007 могли получать доступ к контроллерам домена, необходимо изменить атрибут msDS-AllowedDNSSuffixes Active Directory контейнера объекта домена. Необходимо добавить к атрибуту оба DNS-суффикса. Дополнительные сведения об изменении атрибута см. в разделе Основный DNS-суффикс компьютера не совпадает с полным доменным именем домена, в котором он расположен (на английском языке).

Кроме того, чтобы убедиться, что список поиска DNS-суффиксов содержит все пространства имен DNS, развернутые в организации, необходимо настроить список поиска для каждого несвязанного компьютера в домене. Список пространств имен должен включать не только основной DNS-суффикс несвязанного рядового компьютера и DNS-имя домена, но и дополнительные пространства имен других серверов, с которыми может взаимодействовать Exchange, таких как серверы наблюдения или серверы для приложений сторонних разработчиков. Для этого можно использовать групповую политику на уровне домена. Дополнительные сведения о групповой политике см. в следующих разделах:

Дополнительные сведения о настройке групповой политики списка поиска DNS-суффиксов см. в разделе Настройка списка поиска DNS-суффиксов для несвязанного пространства имен.

Сценарий 3

В этом сценарии NetBIOS-имя домена контроллера домена не совпадает с DNS-именем домена того же контроллера домена.

Дополнительная помощь

Дополнительная помощь

Exchange 2007 можно выполнять во всех сценариях несвязанных пространств имен, описанных в этом разделе. Если сценарий несвязанных пространств имен не соответствует представленным в этом разделе, при развертывании Exchange 2007 необходимо обращаться в службу технической поддержки корпорации Майкрософт. Дополнительные сведения см. на странице Служба технической поддержки корпорации Майкрософт (на английском языке).

лБЛ ХУФБОПЧЙФШ ЛПТТЕЛФОПЕ ЙНС ЛПНРШАФЕТБ Й ЙНС ДПНЕОБ ДМС РПДЛМАЮЕОЙС бВПОЕОФБ?

дМС ПВЕУРЕЮЕОЙС ЬЖЖЕЛФЙЧОПЗП ПВУМХЦЙЧБОЙС ЪБСЧПЛ бВПОЕОФБ РЕТУПОБМПН пРЕТБФПТБ, ОЕПВИПДЙНП, ЮФПВЩ Ч НБФЕТЙБМБИ, РТЙУПЕДЙОСЕНЩИ РПМШЪПЧБФЕМСНЙ бВПОЕОФПЧ уф «вПФЙЛ» Л ЪБСЧЛБН У ЦБМПВБНЙ ОБ ТБЪМЙЮОЩЕ ФЕИОЙЮЕУЛЙЕ РТПВМЕНЩ, УПДЕТЦБМЙУШ ЛПТТЕЛФОЩЕ РБТБНЕФТЩ ЛПОЖЙЗХТБГЙЙ ЧБЫЙИ РПДЛМАЮЕОЙК ( Й НЕОБ РПДЛМАЮЕОЙК; ЙНЕОБ ДПНЕОПЧ, Л ЛПФПТЩН РТЙОБДМЕЦБФ РПДЛМАЮЕОЙС; IP- БДТЕУБ РПДЛМАЮЕОЙК). лПТТЕЛФОЩЕ РБТБНЕФТЩ — ЬФП ФБЛЙЕ РБТБНЕФТЩ, ЛПФПТЩЕ ЪБТЕЗЙУФТЙТПЧБОЩ Ч УЙУФЕНЕ BotikNadmin ДМС ЛПОЛТЕФОПЗП РПДЛМАЮЕОЙС бВПОЕОФБ. фБЛ, ЕУМЙ, ОБРТЙНЕТ, ЧБЫЕ РПДЛМАЮЕОЙЕ ЪБТЕЗЙУФТЙТПЧБОП Ч УЙУФЕНЕ BotikNadmin РПД ЙНЕОЕН chita Ч ДПНЕОЕ pereslavl.ru , ФП ЙНЕООП ЬФЙ ЙНЕОБ ДПМЦОЩ ВЩФШ ХУФБОПЧМЕОЩ Ч УППФЧЕФУФЧХАЭЙИ ОБУФТПКЛБИ ПРЕТБГЙПООПК УЙУФЕНЩ, РПД ХРТБЧМЕОЙЕН ЛПФПТПК ТБВПФБЕФ ЧБЫ ЛПНРШАФЕТ.

пУПВЕООП ЬФП ПВУФПСФЕМШУФЧП ЧБЦОП ДМС РТБЧЙМШОПЗП УПУФБЧМЕОЙС ПФЮЕФПЧ РТПЗТБННПК BotikTester , ЖПТНЙТХЕНЩИ Ч ТЕЪХМШФБФЕ РТПЧЕТЛЙ ЛБЮЕУФЧБ УЧСЪЙ ОБ РПДЛМАЮЕОЙЙ бВПОЕОФБ. р ТЙ ПВОБТХЦЕОЙЙ ОЕОБДМЕЦБЭЕЗП ЛБЮЕУФЧБ УЧСЪЙ, BotikTester ФПМШЛП ФПЗДБ УЖПТНЙТХЕФ РТБЧЙМШОЩК ПФЮЕФ, ЛПЗДБ Ч ОБУФТПКЛБИ ПРЕТБГЙПООПК УЙУФЕНЩ ХУФБОПЧМЕОЩ ЛПТТЕЛФОЩЕ ЪОБЮЕОЙС ЙНЕОЙ Й ДПНЕОБ ЧБЫЕЗП ЛПНРШАФЕТБ. ч ЬФПН УМХЮБЕ РТЙ ПФУЩМЛЕ ПФЮЕФБ ЬМЕЛФТПООПК РПЮФПК ОЕРПУТЕДУФЧЕООП ЙЪ BotikTester- Б БЧФПНБФЙЮЕУЛЙ ВХДЕФ УПЪДБОБ ЪБСЧЛБ ОБ ПВУМХЦЙЧБОЙЕ ЧБЫЕЗП РПДЛМАЮЕОЙС ЗТХРРПК ФЕИОЙЮЕУЛПК РПДДЕТЦЛЙ уф «вПФЙЛ».

лПТТЕЛФОЩЕ РБТБНЕФТЩ ЛПОЖЙЗХТБГЙЙ ЧБЫЕЗП РПДЛМАЮЕОЙС НПЦОП ХЪОБФШ ДЧХНС УРПУПВБНЙ:

- МЙВП ОБ УФТБОЙГЕ рПДЛМАЮЕОЙС бВПОЕОФБ > Ч ЧБЫЕН РЕТУПОБМШОПН ЧЕВ-ЙОФЕТЖЕКУЕ Nadmin ::бВПОЕОФХ (УН. ТХЛПЧПДУФЧП РПМШЪПЧБФЕМС Л ЬФПК УФТБОЙГЕ);

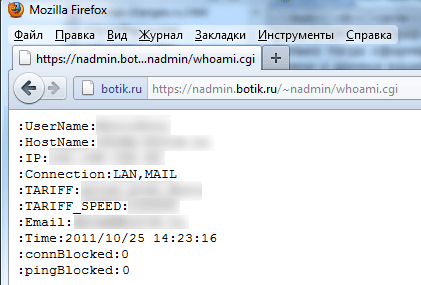

- МЙВП У РПНПЭША УЕТЧЙУБ Who Am I, ДПУФХРОПЗП РП БДТЕУХ https://nadmin.botik.ru/

nadmin/whoami.cgi . пВТБФЙЧЫЙУШ Л ЬФПНХ УЕТЧЙУХ ЙЪ ВТБХЪЕТБ У ЧБЫЕЗП РПДЛМАЮЕОЙС, ЧЩ УНПЦЕФЕ РПМХЮЙФШ ОБ ЬЛТБОЕ ОЕПВИПДЙНЩЕ чБН ДБООЩЕ ( УН. тЙУ. 1):

- UserName — ЙНС бВПОЕОФБ;

- HostName — РПМОПЕ ЙНС РПДЛМАЮЕОЙС У ЙНЕОЕН ДПНЕОБ;

- IP — IP- БДТЕУ РПДЛМАЮЕОЙС

- Connection — ФЙР РПДЛМАЮЕОЙС;

- TARIFF — ФЕЛХЭЙК ТЕЦЙН ФБТЙЖЙЛБГЙЙ;

- TARIFF_SPEED — НЙОЙНБМШОБС ЗБТБОФЙТПЧБООБС УЛПТПУФШ РП ФЕЛХЭЕНХ ТЕЦЙНХ ФБТЙЖЙЛБГЙЙ S лВЙФ/У

- E-mail — ЛПОФБЛФОЩК ЬМЕЛФТПООЩК БДТЕУ бВПОЕОФБ, ЪБТЕЗЙУФТЙТПЧБООЩК Ч УЙУФЕНЕ BotikNadmin ;

- Time — ДБФБ Й ЧТЕНС ЧБЫЕЗП ПВТБЭЕОЙС Л УЕТЧЙУХ Who Am I.

- connBlocked — ЬФПФ РБТБНЕФТ ТБЧЕО 1, ЕУМЙ РПДЛМАЮЕОЙЕ ОБИПДЙФУС Ч ДБООЩК НПНЕОФ Ч УПУФПСОЙЙ off , Й 0 — Ч УПУФПСОЙЙ on;

- pingBlocked — ЬФПФ РБТБНЕФТ ТБЧЕО 0 , ЕУМЙ ТБЪТЕЫЕОП ЙУРПМШЪПЧБОЙЕ РТПЗТБННЩ ping ДМС РТПЧЕТЛЙ УЧСЪЙ У ЛПНРШАФЕТПН бВПОЕОФБ , Й 1 — ЕУМЙ ОЕФ.

рТЙНЕЮБОЙЕ: П ФПН ЛБЛ ОБУФТПЙФШ УЕФЕЧПК ЬЛТБО ОБ чБЫЕН ЛПНРШАФЕТЕ, ЮФПВЩ ТБЪТЕЫБФШ ЙУРПМШЪПЧБОЙЕ РТПЗТБННЩ ping ДМС РТПЧЕТЛЙ УЧСЪЙ У ОЙН УН. ПФЧЕФ ОБ ЧПРТПУ «лБЛ РТБЧЙМШОП ОБУФТПЙФШ firewall ? » . п ОБУФТПКЛЕ БОФЙЧЙТХУОПК РТПЗТБННЩ Kaspersky Internet Security ДМС ТБЪТЕЫЕОЙС ping ФЕУФЙТПЧБОЙС ЛПНРШАФЕТБ бВПОЕОФБ УН. ПФЧЕФ ОБ ЧПРТПУ «лБЛ РТБЧЙМШОП ОБУФТПЙФШ Kaspersky Internet Security 2009 , ЮФПВЩ РТПИПДЙМП ping- ФЕУФЙТПЧБОЙЕ?»

тЙУ. 1 рТЙНЕТ РБТБНЕФТПЧ РПДЛМАЮЕОЙС, РПМХЮЕООЩИ У УЕТЧЙУБ Who Am I

дБМЕЕ ТБУУНПФТЙН, ЛБЛ ЧЩРПМОЙФШ ХУФБОПЧЛХ ЙНЕОЙ РПДЛМАЮЕОЙС Й ЙНЕОЙ ДПНЕОБ Ч ПРЕТБГЙПООЩИ УЙУФЕНБИ Windows XP Й Windows Vista .

хУФБОПЧЛБ ЙНЕО ЛПНРШАФЕТБ Й ДПНЕОБ Ч пу Windows XP

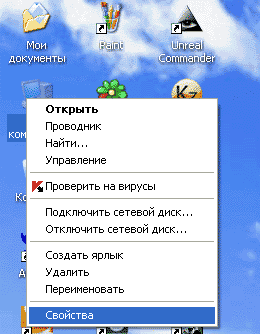

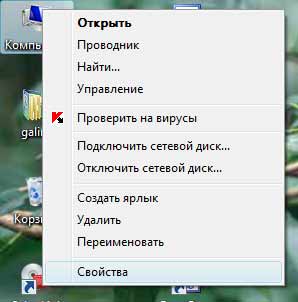

1. р ТБЧЩН ЭЕМЮЛПН РП ЪОБЮЛХ нПК ЛПНРШАФЕТ ОБ тБВПЮЕН УФПМЕ ПФЛТПКФЕ ЛПОФЕЛУФОПЕ НЕОА, Ч ЛПФПТПН ЧЩВЕТЙФЕ ЛПНБОДХ уЧПКУФЧБ — УН. тЙУ. 2 .

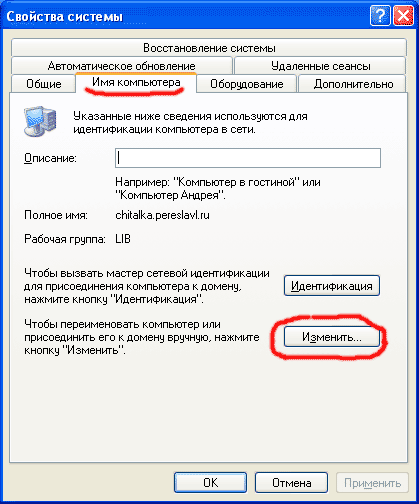

ч ТЕЪХМШФБФЕ ПФЛТПЕФУС ПЛОП уЧПКУФЧБ УЙУФЕНЩ > — УН. тЙУ. 3 . чП ЧЛМБДЛЕ йНС ЛПНРШАФЕТБ ЭЕМЛОЙФЕ РП ЛОПРЛЕ йЪНЕОЙФШ, ЛПФПТБС ОБ тЙУ. 3 ПФНЕЮЕОБ ЛТБУОЩН НБТЛЕТПН.

тЙУ. 2

тЙУ. 3

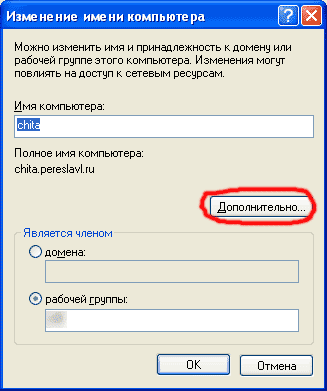

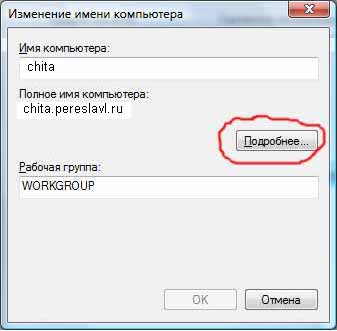

2. ч ПФЛТЩЧЫЕНУС ПЛОЕ йЪНЕОЕОЙЕ ЙНЕОЙ ЛПНРШАФЕТБ > Ч РПМЕ йНС ЛПНРШАФЕТБ ЧЧЕДЙФЕ ЪБТЕЗЙУФТЙТПЧБООПЕ Ч УЙУФЕНЕ BotikNadmin ЙНС ЧБЫЕЗП РПДЛМАЮЕОЙС — УН. РТЙНЕТ ОБ тЙУ. 4.

еУМЙ Ч РПМОПН ЙНЕОЙ ЛПНРШАФЕТБ Ч ПЛОЕ йЪНЕОЕОЙЕ ЙНЕОЙ ЛПНРШАФЕТБ > ХЛБЪБОП ОЕРТБЧЙМШОПЕ ЙНС ДПНЕОБ, ФП ДМС ЙЪНЕОЕОЙС ЙНЕОЙ ДПНЕОБ ЭЕМЛОЙФЕ РП ЛОПРЛЕ дПРПМОЙФЕМШОП, ПФНЕЮЕООПК ОБ ТЙУ. 4 ЛТБУОЩН НБТЛЕТПН.

тЙУ. 4

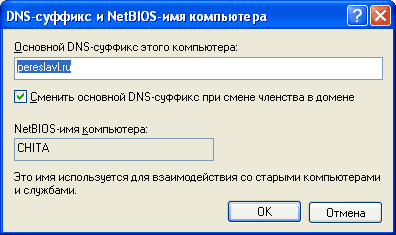

3 . ч ПФЛТЩЧЫЕНУС ПЛОЕ DNS- УХЖЖЙЛУ Й NetBIOS -ЙНС ЛПНРШАФЕТБ > — УН. тЙУ. 5 ЧЧЕДЙФЕ Ч УППФЧЕФУФЧХАЭЕЕ РПМЕ ЙНС ДПНЕОБ, Ч ЛПФПТПН ЪБТЕЗЙУФТЙТПЧБОП ЧБЫЕ РПДЛМАЮЕОЙЕ Ч УЙУФЕНЕ BotikNadmin , Й ЭЕМЛОЙФЕ ЛОПРЛХ пл. пВТБФЙФЕ ЧОЙНБОЙЕ ОБ ФП, ЮФП ЛОПРЛБ пл УФБОЕФ ДПУФХРОБ ДМС ЭЕМЮЛБ ФПМШЛП Ч ФПН УМХЮБЕ, ЕУМЙ ЧЩ ЧЩРПМОЙМЙ ЙЪНЕОЕОЙС Ч РПМЕ пУОПЧОПК DNS- УХЖЖЙЛУ ЬФПЗП ЛПНРШАФЕТБ.

тЙУ. 5

хУФБОПЧЛБ ЙНЕО ЛПНРШАФЕТБ Й ДПНЕОБ Ч пу Windows Vista

1. р ТБЧЩН ЭЕМЮЛПН РП ЪОБЮЛХ нПК ЛПНРШАФЕТ ОБ тБВПЮЕН УФПМЕ ПФЛТПКФЕ ЛПОФЕЛУФОПЕ НЕОА, Ч ЛПФПТПН ЧЩВЕТЙФЕ ЛПНБОДХ уЧПКУФЧБ — УН. тЙУ. 6.

тЙУ. 6

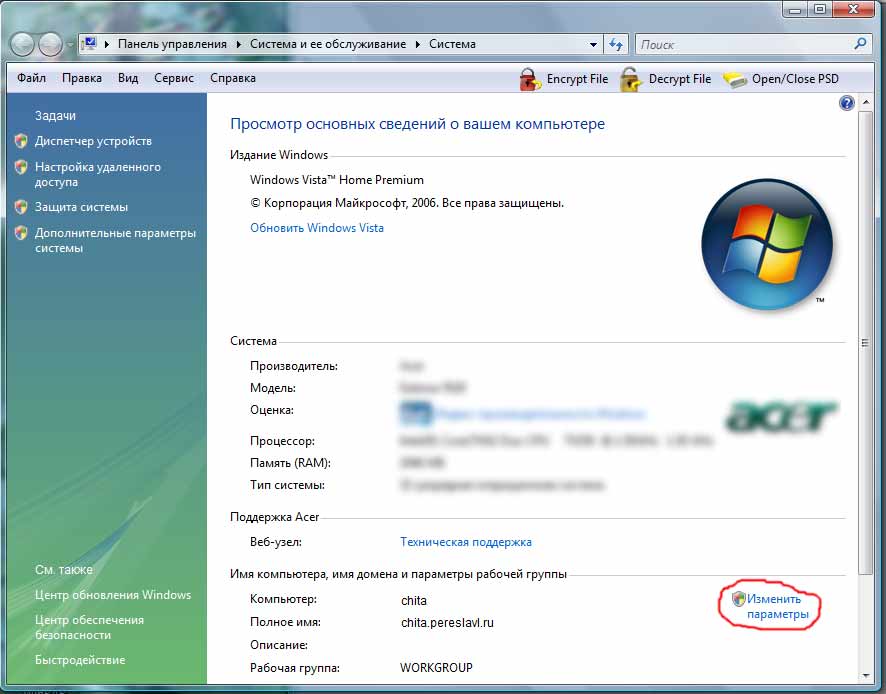

2. ч ТЕЪХМШФБФЕ ПФЛТПЕФУС ПЛОП рТПУНПФТ ПУОПЧОЩИ УЧЕДЕОЙК П ЧБЫЕН ЛПНРШАФЕТЕ > — УН. тЙУ. 7. ч ВМПЛЕ йНС ЛПНРШАФЕТБ, ЙНС ДПНЕОБ Й РБТБНЕФТЩ ТБВПЮЕК ЗТХРРЩ ЭЕМЛОЙФЕ РП ЛОПРЛЕ йЪНЕОЙФШ РБТБНЕФТЩ, ЛПФПТБС ОБ тЙУ. 7 ПФНЕЮЕОБ ЛТБУОЩН НБТЛЕТПН. пу Windows Vista РПФТЕВХЕФ ТБЪТЕЫЕОЙЕ ОБ РТПДПМЦЕОЙЕ ДБМШОЕКЫЙИ ДЕКУФЧЙК — ЭЕМЛОЙФЕ рТПДПМЦЙФШ.

тЙУ. 7

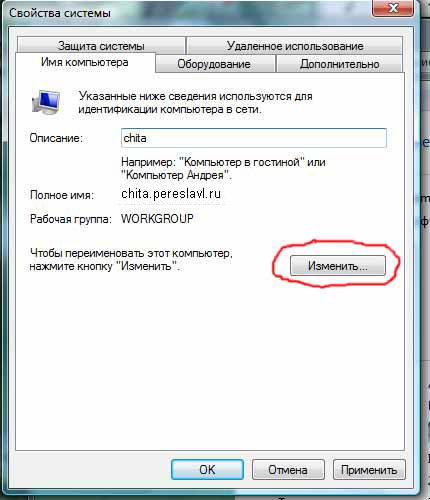

3. ч ТЕЪХМШФБФЕ ПФЛТПЕФУС ПЛОП уЧПКУФЧБ УЙУФЕНЩ > — УН. тЙУ. 8. чП ЧЛМБДЛЕ йНС ЛПНРШАФЕТБ ЭЕМЛОЙФЕ РП ЛОПРЛЕ йЪНЕОЙФШ, ЛПФПТБС ОБ тЙУ. 8 ПФНЕЮЕОБ ЛТБУОЩН НБТЛЕТПН.

тЙУ. 8

4. ч ПФЛТЩЧЫЕНУС ПЛОЕ йЪНЕОЕОЙЕ ЙНЕОЙ ЛПНРШАФЕТБ Ч РПМЕ йНС ЛПНРШАФЕТБ ЧЧЕДЙФЕ ЪБТЕЗЙУФТЙТПЧБООПЕ Ч УЙУФЕНЕ BotikNadmin ЙНС ЧБЫЕЗП РПДЛМАЮЕОЙС — УН. РТЙНЕТ ОБ тЙУ. 9.

еУМЙ Ч РПМОПН ЙНЕОЙ ЛПНРШАФЕТБ Ч ПЛОЕ йЪНЕОЕОЙЕ ЙНЕОЙ ЛПНРШАФЕТБ > ХЛБЪБОП ОЕРТБЧЙМШОПЕ ЙНС ДПНЕОБ, ФП ДМС ЙЪНЕОЕОЙС ЙНЕОЙ ДПНЕОБ ЭЕМЛОЙФЕ РП ЛОПРЛЕ рПДТПВОЕЕ, ПФНЕЮЕООПК ОБ ТЙУ. 9 ЛТБУОЩН НБТЛЕТПН.

тЙУ. 9

5 . ч ПФЛТЩЧЫЕНУС ПЛОЕ DNS- УХЖЖЙЛУ Й NetBIOS- ЙНС ЛПНРШАФЕТБ > — УН. тЙУ. 10 ЧЧЕДЙФЕ Ч УППФЧЕФУФЧХАЭЕЕ РПМЕ ЙНС ДПНЕОБ, Ч ЛПФПТПН ЪБТЕЗЙУФТЙТПЧБОП ЧБЫЕ РПДЛМАЮЕОЙЕ Ч УЙУФЕНЕ BotikNadmin Й ЭЕМЛОЙФЕ ЛОПРЛХ пл. пВТБФЙФЕ ЧОЙНБОЙЕ ОБ ФП, ЮФП ЛОПРЛБ пл УФБОЕФ ДПУФХРОБ ДМС ЭЕМЮЛБ ФПМШЛП Ч ФПН УМХЮБЕ, ЕУМЙ ЧЩ ЧЩРПМОЙМЙ ЙЪНЕОЕОЙС Ч РПМЕ пУОПЧОПК DNS- УХЖЖЙЛУ ЬФПЗП ЛПНРШАФЕТБ.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

NetBIOS: что это, как работает и как проверить

У каждого компьютера Windows есть Имя компьютера. Если даже вы его не устанавливали, то значит там записано сгенерированное при установке операционной системы имя.

Это имя компьютера в локальной сети можно использовать как полную альтернативу локальному IP адресу:

- обращаться к совместным ресурсам (сетевые папки и принтеры)

- обращаться к запущенным сетевым службам (веб-сервер, FTP и др.)

При этом не требуется какая-либо настройка DNS или файла hosts, поскольку такое распознавание имён обеспечивается NetBIOS. Мы уже сталкивались с NetBIOS, а точнее с одной из трёх его служб — NBT-NS — в статье «Взлом сетевой аутентификации Windows». Это одна из служб, которая эксплуатировалась для выполнения атаки.

То есть, NetBIOS имеет важное значение для Windows, а также для изучения устройства Windows, анализа сетевой активности Windows и в вопросах безопасности локальных сетей и компьютеров с Windows.

Естественно, в лучших в традициях HackWare.ru, в статье будет только необходимая теория и максимум практики — мы будем «щупать» протокол NetBIOS в Wireshark, встроенной утилите Windows и в специализированных инструментах для аудита безопасности. Но начнём всё-таки с теории.

Что такое NetBIOS

NetBIOS (Network Basic Input/Output System) — протокол для работы в локальных сетях на персональных ЭВМ типа IBM/PC, разработан в виде интерфейса, который не зависит от фирмы-производителя. Был разработан фирмой Sytek Corporation по заказу IBM в 1983 году. Он включает в себя интерфейс сеансового уровня (англ. NetBIOS interface), в качестве транспортных протоколов использует TCP и UDP.

Приложения могут найти через NETBIOS нужные им ресурсы, установить связь и послать или получить информацию. NETBIOS использует для службы имён порт 137, для службы дейтаграмм — порт 138, а для сессий — порт 139. Любая сессия начинается с NETBIOS-запроса, задания IP-адреса и определения TCP-порта удаленного объекта, далее следует обмен NETBIOS-сообщениями, после чего сессия закрывается. Сессия осуществляет обмен информацией между двумя NETBIOS-приложениями. Длина сообщения лежит в пределах от 0 до 131071 байт. Допустимо одновременное установление нескольких сессий между двумя объектами. При организации IP-транспорта через NETBIOS IP-дейтаграмма вкладывается в NETBIOS-пакет. Информационный обмен происходит в этом случае без установления связи между объектами. Имена NETBIOS должны содержать в себе IP-адреса. Так, часть NETBIOS-адреса может иметь вид IP.**.**.**.**, где IP указывает на тип операции (IP через Netbios), а **.**.**.** — IP-адрес. Система NETBIOS имеет собственную систему команд (call, listen, hang up, send, receive, session status, reset, cancel, adapter status, unlink, remote program load) и примитивов для работы с дейтаграммами (send datagram, send broadcast datagram, receive datagram, receive broadcast datagram). Все оконечные узлы NETBIOS делятся на три типа:

- широковещательные («b») узлы;

- узлы точка-точка («p»);

- узлы смешанного типа («m»).

IP-адрес может ассоциироваться с одним из указанных типов. B-узлы устанавливают связь со своим партнёром посредством широковещательных запросов. P- и M-узлы для этой цели используют netbios сервер имён (NBNS) и сервер распределения дейтаграмм (NBDD).

- регистрацию и проверку сетевых имён;

- установление и разрыв соединений;

- связь с подтверждением доставки информации;

- связь без подтверждения доставки информации;

- поддержку управления и мониторинга драйвера и сетевой карты.

Службы NetBIOS

NetBIOS предоставляет три разных службы:

- Служба имён (NetBIOS-NS) для регистрации и разрешения имён.

- Служба рассылки дейтаграмм (NetBIOS-DGM) для связи без установления соединения.

- Служба сеанса (NetBIOS-SSN) для связи с установлением соединения.

(Примечание: SMB, верхний уровень, является службой, которая выполняется поверх службы сеансов и службы дейтаграмм, и её не следует считать необходимой и неотъемлемой частью самого NetBIOS. Теперь она может работать поверх TCP с небольшим уровнем адаптации, который добавляет длину пакета к каждому сообщению SMB; это необходимо, потому что TCP предоставляет только услугу потока байтов без понятия «границы пакета».)

Служба имён (NetBIOS-NS)

Чтобы начать сеансы или распространять дейтаграммы, приложение должно зарегистрировать своё имя NetBIOS, используя службу имён. Имена NetBIOS имеют длину 16 октетов и различаются в зависимости от конкретной реализации. Часто 16-й октет, называемый суффиксом NetBIOS, обозначает тип ресурса и может использоваться для сообщения другим приложениям, какой тип услуг предлагает система. В NBT служба имён работает на UDP-порту 137 (TCP-порт 137 также может применяться, но используется редко).

Примитивы службы имён, предлагаемые NetBIOS:

- Add name — регистрирует имя NetBIOS.

- Add group name — регистрирует NetBIOS-имя группы.

- Delete name — отменяет регистрацию имени NetBIOS или имени группы.

- Find name — поиск имени NetBIOS в сети.

Разрешение имён NetBIOS не поддерживается Microsoft для Интернет-протокола версии 6 (IPv6).

Служба рассылки дейтаграмм (NetBIOS-DGM)

Режим датаграммы без установления соединения; Приложение отвечает за обнаружение и восстановление ошибок. В NBT служба дейтаграмм работает на UDP-порту 138.

Примитивы службы дейтаграмм, предлагаемые NetBIOS:

- Send Datagram — отправить датаграмму на удалённое имя NetBIOS.

- Send Broadcast Datagram — отправить дейтаграмму всем именам NetBIOS в сети.

- Receive Datagram — дождаться прибытия пакета из операции отправки датаграммы.

- Receive Broadcast Datagram — дождаться прибытия пакета из операции отправки широковещательной дейтаграммы.

Служба сеанса (NetBIOS-SSN)

Режим сеанса позволяет двум компьютерам устанавливать соединение, позволяет сообщениям охватывать несколько пакетов и обеспечивает обнаружение и восстановление ошибок. В NBT служба сеанса работает через порт TCP 139.

Примитивы службы сеанса, предлагаемые NetBIOS:

- Call — открывает сеанс для удалённого имени NetBIOS.

- Listen — прослушивание попыток открыть сеанс с именем NetBIOS.

- Hang Up — закрыть сеанс.

- Send — отправляет пакет на компьютер на другом конце сеанса.

- Send No Ack — как Send, но не требует подтверждения.

- Receive — ожидание поступления пакета от отправки на другом конце сеанса.

В исходном протоколе, используемом для реализации сервисов NetworkBIOS в сети PC-Network, для установления сеанса инициирующий компьютер отправляет запрос Open, на который отвечает подтверждение Open. Компьютер, запустивший сеанс, затем отправит пакет запроса сеанса, который запросит либо пакет подтверждения сеанса, либо пакет отклонения сеанса.

В течение установленного сеанса на каждый передаваемый пакет отвечает либо ответ с положительным подтверждением (ACK), либо ответ с отрицательным подтверждением (NAK). NAK предложит повторную передачу данных. Сессии закрываются не инициирующим компьютером, отправляя запрос на закрытие. Компьютер, запустивший сеанс, ответит пакетом закрытия, который запрашивает окончательный пакета закрытия сеанса.

Как соотносится Имя NetBIOS с именем хоста в Интернете

Когда NetBIOS работает в сочетании с интернет-протоколами (например, NBT), каждый компьютер может иметь несколько имён: одно или несколько имён службы имен NetBIOS и одно или несколько имён хостов Интернета.

Имя NetBIOS

Имя NetBIOS состоит из 16 символов ASCII, однако Microsoft ограничивает имя хоста 15 символами и резервирует 16-й символ как суффикс NetBIOS. Этот суффикс описывает тип записи службы или имени, такой как запись узла, основная запись браузера или запись контроллера домена или другие службы. Имя хоста (или короткое имя хоста) указывается при установке/настройке сети Windows, зарегистрированные суффиксы определяются отдельными сервисами, предоставляемыми хостом. Чтобы подключиться к компьютеру под управлением TCP/IP через его имя NetBIOS, имя должно быть преобразовано в сетевой адрес. Сегодня это обычно IP-адрес (преобразование имени NetBIOS в IP-адрес часто выполняется с помощью широковещательной рассылки или сервера WINS — сервера имён NetBIOS). NetBIOS-имя компьютера часто совпадает с именем хоста этого компьютера, хотя оно усекается до 15 символов, но оно также может быть и совершенно другим.

Имена NetBIOS представляют собой последовательность буквенно-цифровых символов. Следующие символы явно недопустимы: \/:*?»<>|. Начиная с Windows 2000, имена NetBIOS также должны соответствовать ограничениям на DNS-имена: они не могут состоять исключительно из цифр и дефиса («-«), а символ точка («.») не могут отображаться в качестве первого или последнего символа. Начиная с Windows 2000, Microsoft не рекомендует включать любые символы точка («.») в имена NetBIOS, так что приложения могут использовать присутствие точки, чтобы отличить доменные имена от имён NetBIOS.

Файл Windows LMHOSTS предоставляет метод разрешения имён NetBIOS, который можно использовать в небольших сетях, в которых не используется сервер WINS. О файле LMHOSTS далее.

Интернет имя хоста

NetBIOS-имя Windows-машины не следует путать с именем хоста компьютера в Интернете (при условии, что компьютер также является хостом Интернета, а не узлом NetBIOS, что не обязательно должно иметь место). Как правило, компьютер, на котором запущены интернет-протоколы (будь то компьютер с Windows или нет), обычно имеет имя хоста (также иногда называемое именем компьютера). Первоначально эти имена хранились в файле hosts и предоставлялись им, но сегодня большинство таких имён являются частью иерархической системы доменных имен (DNS) (смотрите Введение в DNS терминологию, компоненты и концепции).

Обычно имя хоста компьютера Windows основывается на имени NetBIOS плюс первичный DNS-суффикс, которые оба задаются в диалоговом окне «Свойства системы». Также могут существовать суффиксы для конкретного соединения, которые можно просмотреть или изменить на вкладке DNS в Панели управления → Сеть → TCP / IP → Дополнительные свойства. Имена хостов используются такими приложениями, как telnet, ftp, веб-браузеры и т. д. Чтобы подключиться к компьютеру, использующему протокол TCP/IP, используя его имя, имя хоста должно быть преобразовано в IP-адрес, обычно DNS-сервером. (Также возможно работать со многими приложениями на основе TCP/IP, включая три, перечисленные выше, используя только IP-адреса, но это не норма.)

Как обнаружить NetBIOS

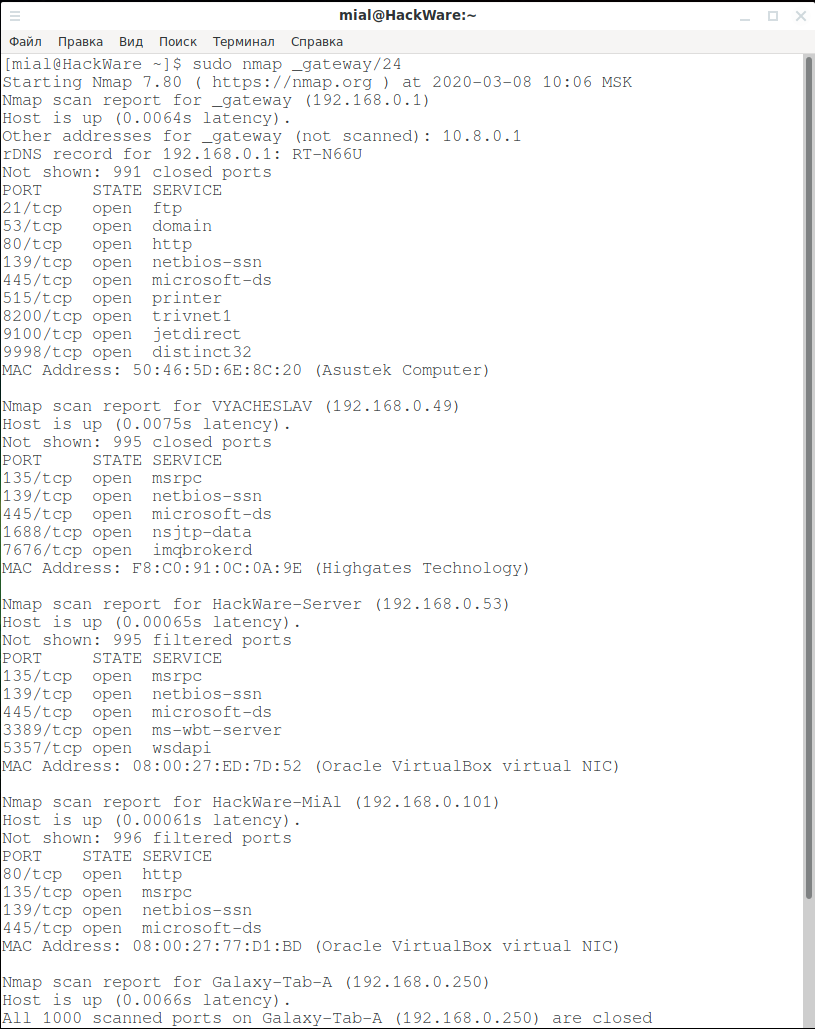

Можно запустить обычное сканирование TCP портов в локальной сети с помощью nmap:

И среди результатов можно обнаружить открытый TCP порт 139:

Если нас интересует только службы NetBIOS, то достаточно искать UDP порты 137 и 138 и TCP порты 137 и 139, воспользуемся Рецептами nmap и составим такую команду:

Плюс такого подхода в том, что сканирование происходит намного быстрее и дополнительно найдены открытые порты UDP.

Можно воспользоваться ещё одним рецептом Nmap для сбора банеров служб, для этого добавим опции -sV —script=banner:

Благодаря последней команде мы дополнительно узнали:

- используемую рабочую группу (WORKGROUP)

- операционную систему для некоторых устройств (Windows 10)

- некоторые открытые порты связаны с Samba smbd 3.X — 4.X

Дополнительно можно воспользоваться скриптами Nmap (NSE) — я нашёл 3 скрипта, которые связаны с NetBIOS:

nbd-info

Отображает информацию о протоколах и блочных устройствах с серверов NBD.

nbstat

Пытается получить имена NetBIOS и MAC-адрес цели.

broadcast-netbios-master-browser

Пытается обнаружить главные браузеры и домены, которыми они управляют.

Для их использования во время сканирования команда примерно следующая:

nbtstat

Программа nbtstat предназначена для отображения статистики протокола NetBIOS и текущих подключений TCP/IP с помощью NBT (NetBIOS через TCP/IP). Программа nbtstat предустановлена в Windows, то есть её не нужно скачивать и устанавливать, но нужно запускать в командной строке. Смотрите «Настройка рабочего окружения PowerShell в Windows и Linux».

Рассмотрим примеры использования nbtstat.

Чтобы по IP адресу узнать имя хоста используйте опцию -A:

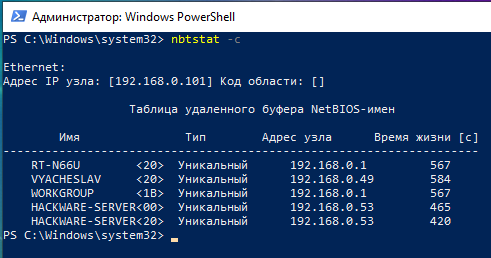

Чтобы просмотреть имена компьютеров и их IP, сохранённые в кэше укажите опцию -c:

Чтобы узнать имя текущего компьютера используйте nbtstat с опцией -n:

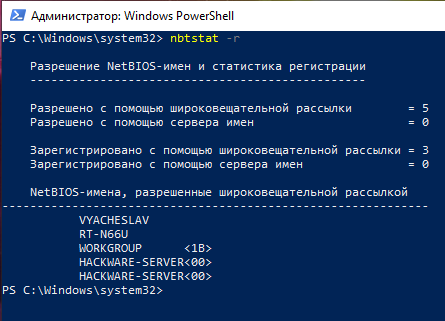

Для вывода имён, определённых с помощью рассылки и WINS запустите такую команду:

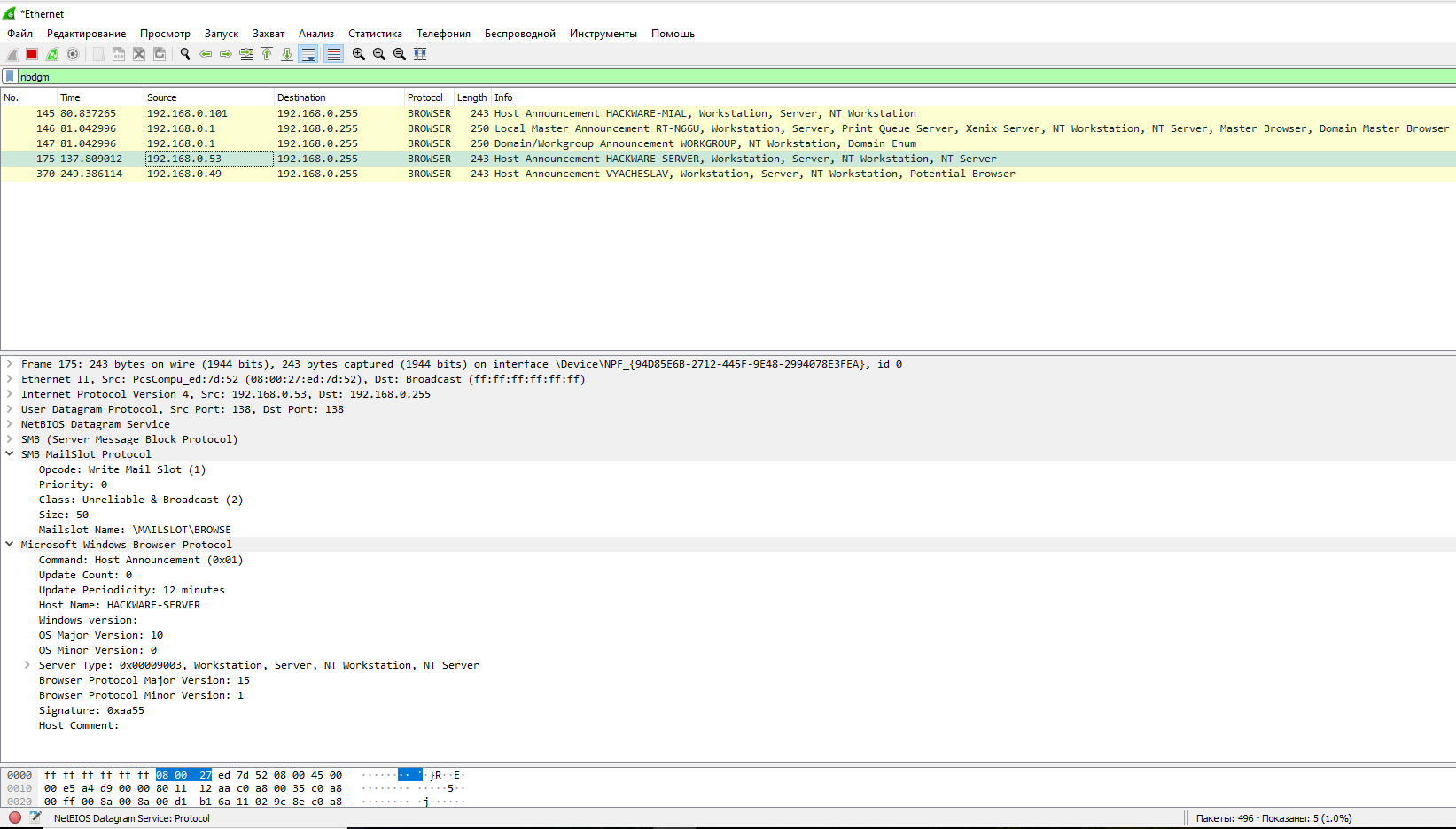

Фильтры Wireshark для выделения NetBIOS трафика

Wireshark поддерживает практически все сетевые протоколы (смотрите «Фильтры Wireshark»), в том числе и протоколы NetBIOS.

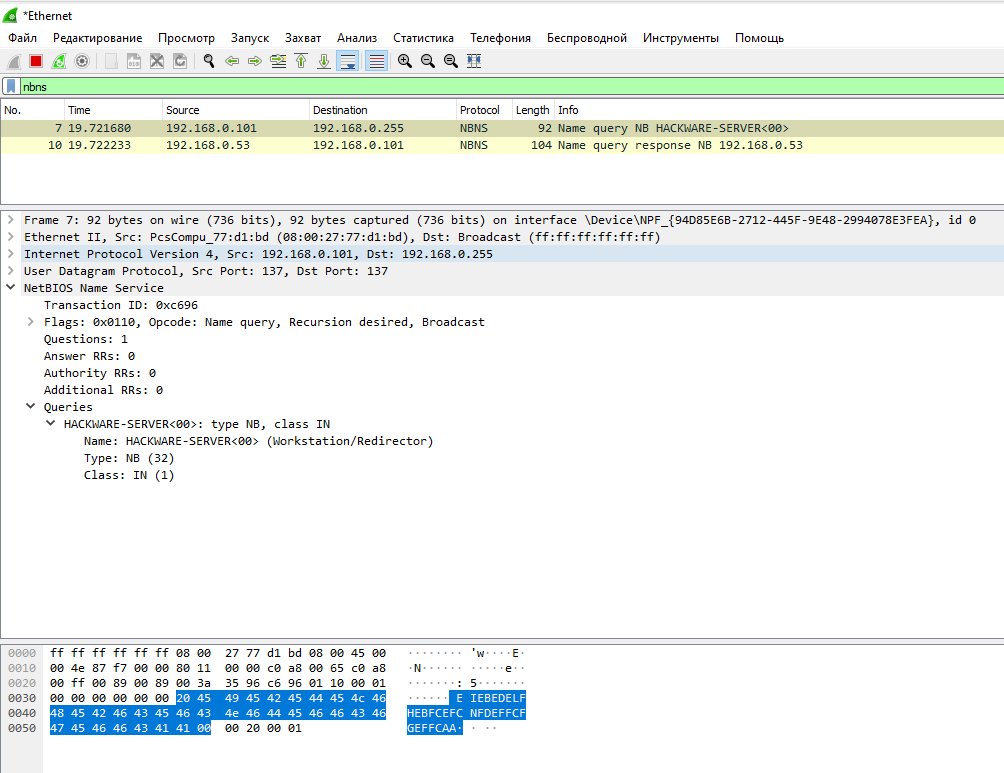

Фильтр Wireshark для службы имён (NetBIOS-NS):

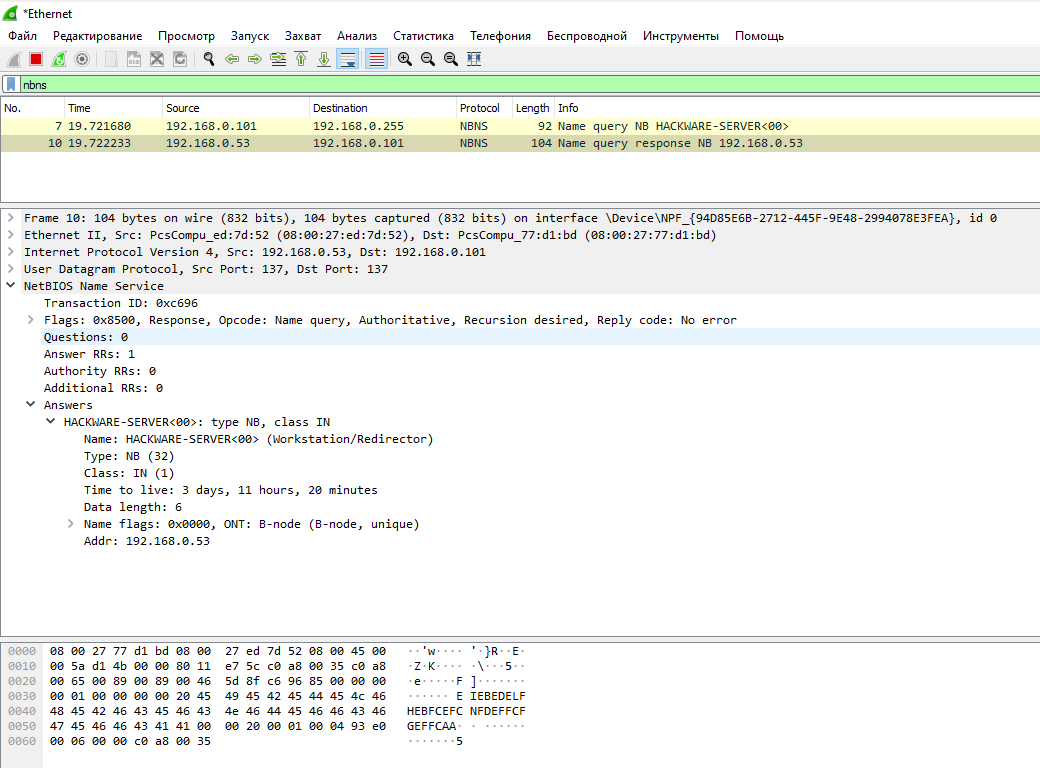

Широковещательный запрос, чтобы определить IP адрес по имени компьютера:

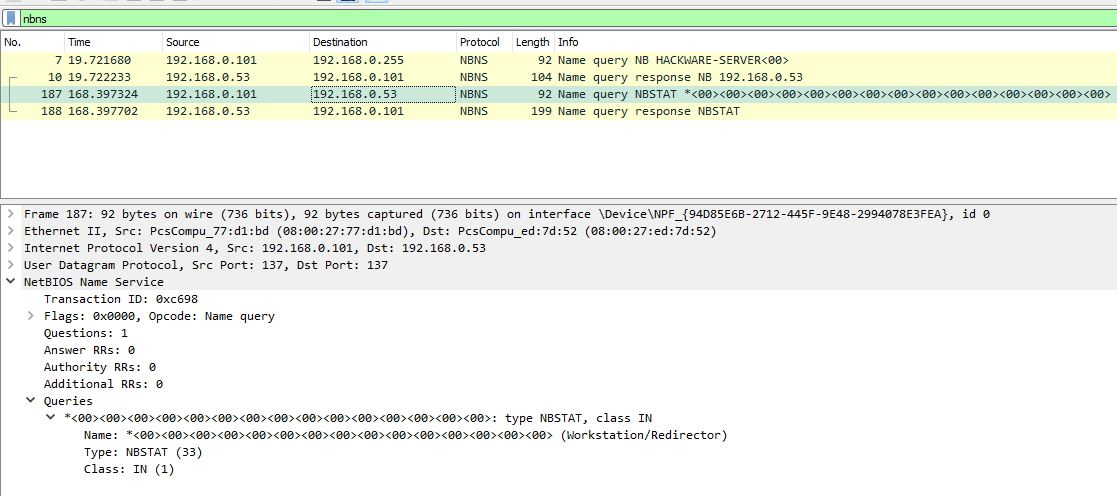

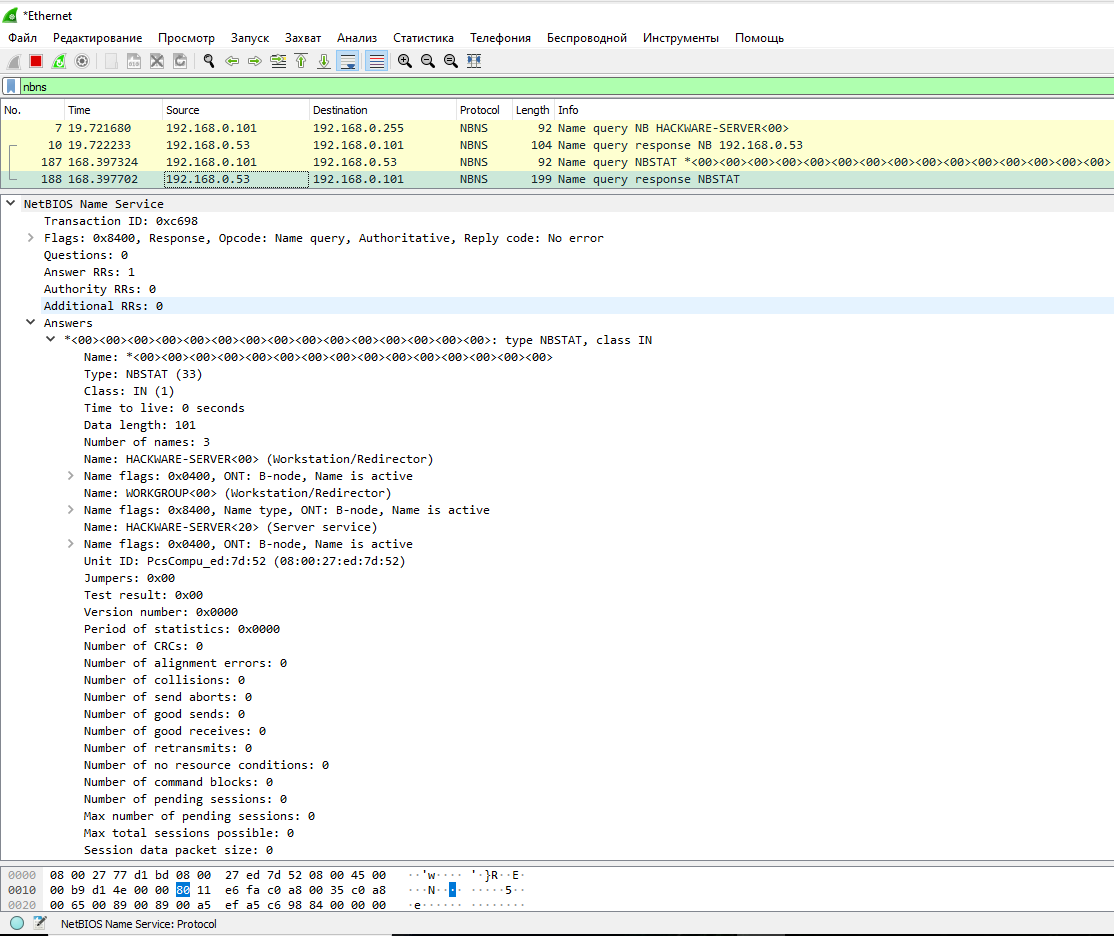

Запрос к определённому узлу для получения его имени хоста:

Фильтр Wireshark для службы рассылки дейтаграмм (NetBIOS-DGM):

Фильтр Wireshark для службы сеанса (NetBIOS-SSN):

Для фильтрации всего трафика NetBIOS:

Файл LMHOSTS

Файл LMHOSTS (LAN Manager Hosts) используется для разрешения (преобразования) доменных имён в Windows, когда другие методы, такие как WINS, не работают. Используется совместно с рабочими группами и доменами. Если вы ищете простой, общий механизм для локальной спецификации IP-адресов для определённых имён хостов (имён серверов), используйте файл HOSTS, а не файл LMHOSTS.

Файл, если он существует, читается как файл настроек LMHOSTS. Пример файла (lmhosts.sam) предоставляется. Он содержит документацию для ручной настройки файла.

В Windows NT 4.0, Windows 2000, Windows XP, Vista, 7, 8, 10, Windows Server 2003, Windows Server 2008, Windows Server 2008 R2, Windows Server 2012, Windows Server 2016+ файл находится в %windir%\system32\drivers\etc\, и там же размещён пример файла (lmhosts.sam). Обратите внимание, что %windir% является переменной окружения, указывающей на папку, куда установлена Windows, обычно это C:\Windows.

Синтаксис файла LMHOSTS такой же, как и у HOSTS, то есть:

Эксплуатация NetBIOS

Программа для аудита безопасности NetBIOS можно разделить на 2 группы:

- спуфинг NetBIOS для выполнения атак человек-посередине

- сканирование NetBIOS для сбора информации

Программы для сканирования NetBIOS в большей части заброшены, поскольку практически всю информацию (имя, IP, MAC адрес) можно узнать либо стандартной утилитой Windows, либо сканером Nmap.

Что касается инструментов для спуфинга NetBIOS, то среди них достаточно актуальных программ, обычно включающих в себя спуфинг служб NetBIOS как часть комплексной атаки.

Далее совсем краткий обзор инструментов, поскольку инструменты для сканирования слишком просты, чтобы говорить о них много, а инструменты для спуфинга слишком сложные, чтобы рассматривать их в этой статье — каждый из них заслуживает собственной статьи или даже нескольких инструкций — по различных их функциям.

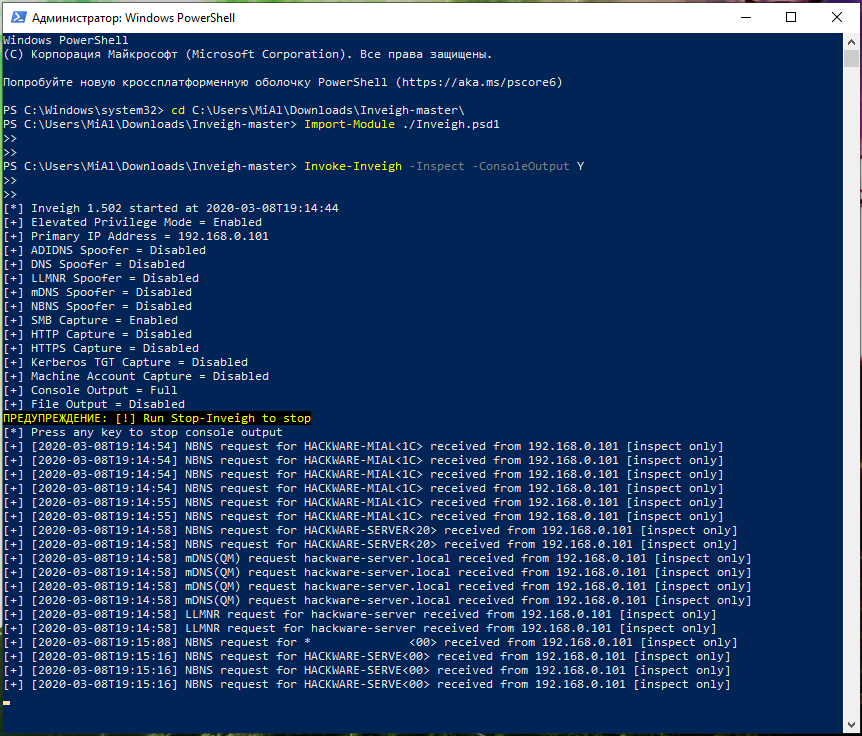

Invoke-Inveigh

Inveigh — это спуфер PowerShell ADIDNS/LLMNR/NBNS/mDNS/DNS и инструмент для атаки «человек посередине», предназначенный для помощи тестировщикам на проникновения/красным тимерам, которые ограничены системой Windows.

Для этой программы готовится перевод документации и статьи на HackWare.ru.

Пример запуска наблюдения без атаки:

Responder

Responder это инструмент для выполнения атаки человек-посередине в отношении методов аутентификации в Windows. Эта программа включает в себя травитель LLMNR, NBT-NS и MDNS благодаря которому перенаправляется трафик с запросами и хешами аутентификации. Также в программу встроены жульнические серверы аутентификации HTTP/SMB/MSSQL/FTP/LDAP, которые поддерживают такие методы аутентификации как NTLMv1/NTLMv2/LMv2, Extended Security NTLMSSP и базовую HTTP аутентификацию, для которых Responder выполняет роль ретранслятора.

Подробная инструкция по использованию Responder «Взлом сетевой аутентификации Windows».

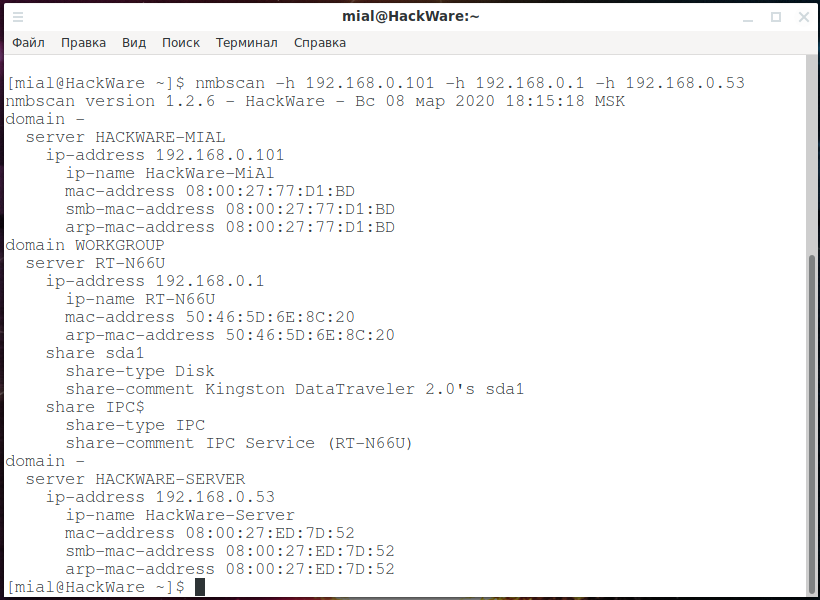

nmbscan

nmbscan сканирует сетевые папки SMB/NetBIOS, используя протоколы NMB/SMB/NetBIOS. Это полезно для получения информации о локальной сети для таких целей, как аудит безопасности.

Он может получать такую информацию, как имя хоста NMB/SMB/NetBIOS/Windows, IP-адрес, имя хоста IP, MAC-адрес Ethernet, имя пользователя Windows, имя домена NMB/SMB/NetBIOS/Windows и главный браузер.

Он может обнаружить все узлы NMB/SMB/NetBIOS/Windows в локальной сети, используя списки узлов, поддерживаемые основными браузерами.

Домашняя страница: http://archive.fo/uN8WJ (оригинальный сайт больше недоступен)

Имеется в репозиториях BlackArch:

Для сканирования подсети (очень медленно):

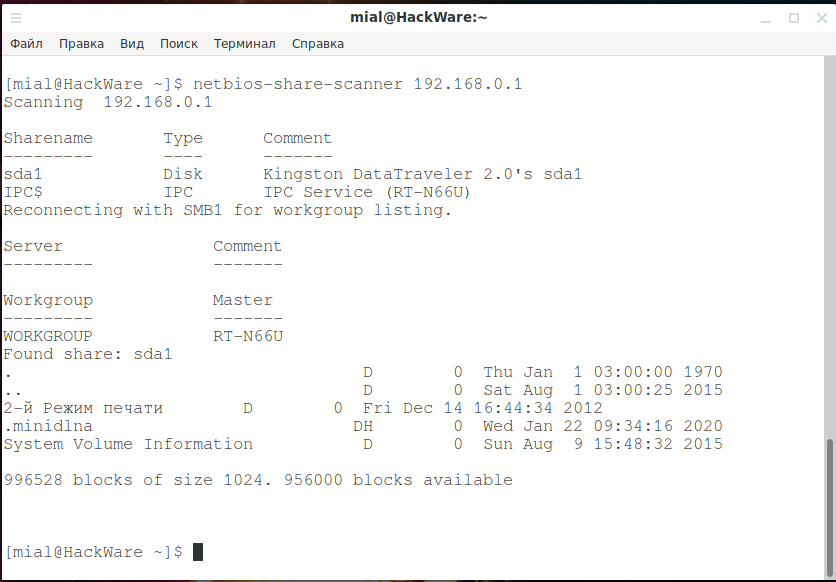

netbios-share-scanner

Этот инструмент можно использовать для проверки рабочих станций Windows и серверов, если они имеют доступные общие ресурсы.

fakenetbios

Семейство инструментов, предназначенное для симуляции хостов Windows (NetBIOS) в LAN (локальной сети).

nbnspoof

Спуфер имён служб NetBIOS.

nbtenum

Утилита для Windows, которая может использоваться для перечисления информации NetBIOS с одного хоста или диапазона хостов. Для запуска на Windows.

nbtool

Несколько инструментов для изучения, атак и связи с NetBIOS и DNS.

nbname

Декодирует и отображает все имена NetBIOS пакетов, полученные на UDP порту 137 и другое! Для запуска на Windows.

nbtscan

NBTscan — это программа для сканирования IP для получения информации об имени NetBIOS.

Последние две программы у меня не заработали.

http://www.botik.ru/2/abonents/faq/done/063-host-name-setting.html

http://hackware.ru/?p=11458

Несвязанные пространства имен

Несвязанные пространства имен